Ist es möglich einen SSH-Key für den Login zu hinterlegen und welche Einstellungen muss ich vornehmen um diesen zu Nutzen?

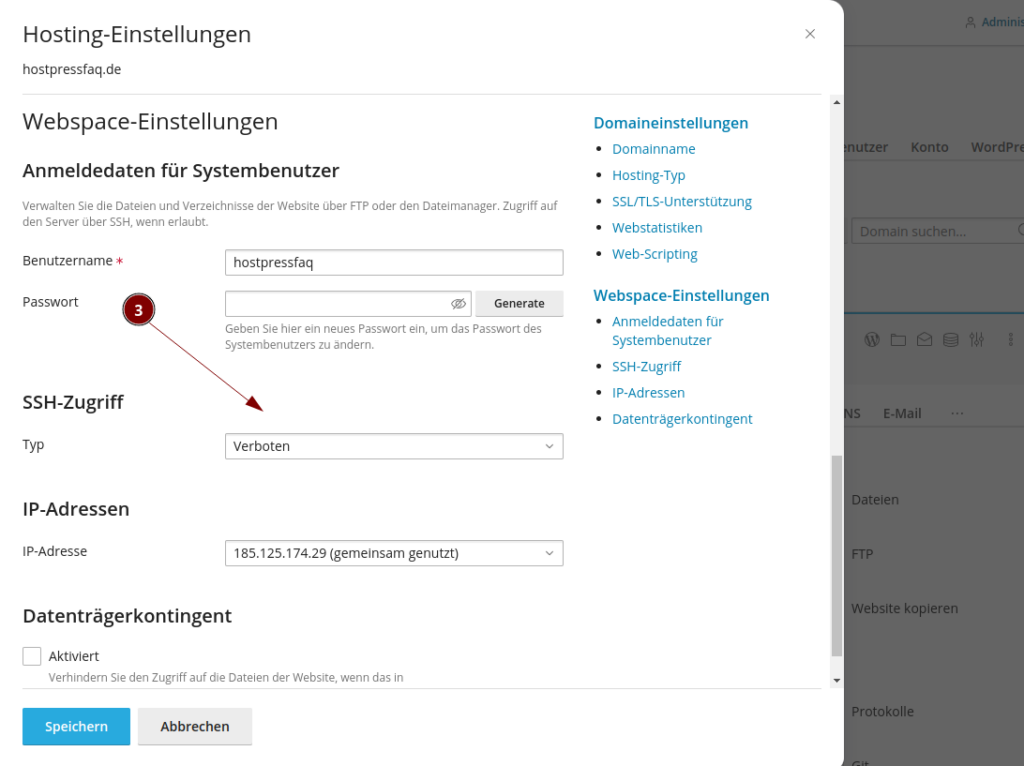

Auch in deiner chroot-Umgebung ist es möglich, einen SSH-Key zu erzeugen und zu hinterlegen. Zuserst solltest du jedoch deinen SSH-Zugang in Plesk aktivieren, da dieser ist per default deaktiviert ist.

So aktivierst du deinen SSH Zugang

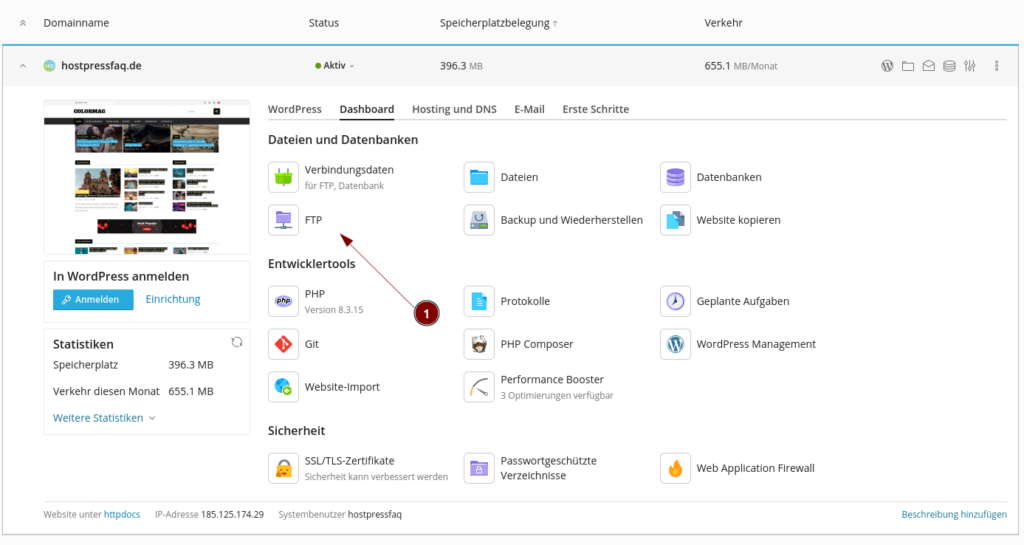

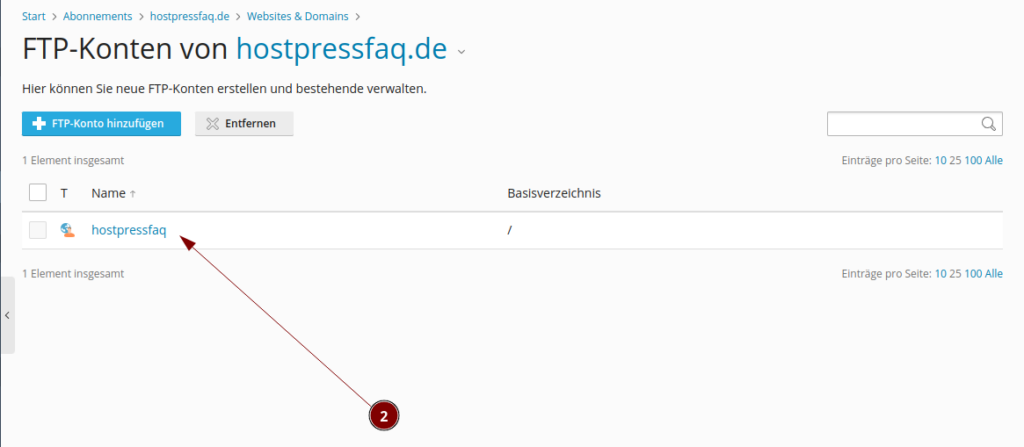

Deinen SSH-Zugang musst du im Bereich der FTP-Einstellungen in Plesk aktivieren.

Nur der Hauptnutzer kann dies für sein Konto aktivieren. Allen weiteren Nutzern steht aus Sicherheitsgründen nur eine FTP-Verbindung zur Verfügung.

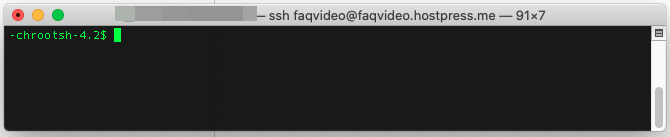

Nach der Aktivierung, kannst du dich mit deinem Nutzernamen und dem dazugehörigen Passwort per SSH auf dem Server in deiner chroot-Umgebung anmelden.

Beispiel:

ssh benutzer@deinedomain.de

Wo muss der Schlüssen auf dem Server hinterlegt werden?

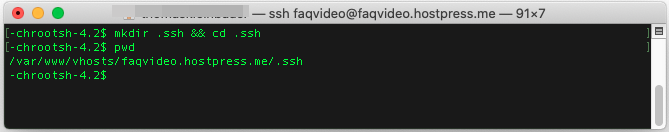

Der öffentliche Schlüssel muss in den versteckten Ordner /.ssh in der Datei authorized_keys gespeichert werden. Hierzu erzeugen wir zuerst das Verzeichnis und wechseln dorthin.

Befehl:

mkdir .ssh && cd .ssh

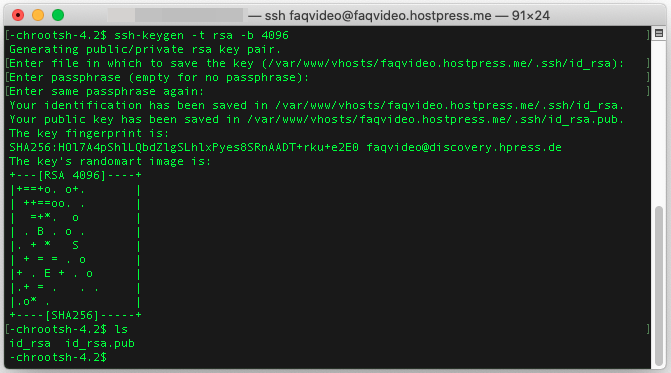

Ein Schlüsselpaar aus öffentlichem und privatem Schlüssel erzeugen

Im Ordner .ssh erstellen wir nun ein Schlüsselpaar mit einer 4096 Bit und benennen den öffentlichen Schlüssel in authorized_keys um. Bei der Erstellung kannst du auch wählen, ob die deinen Schlüssel zusätzlich mit einem Passwort absichern möchtest.

Befehl:

ssh-keygen -t rsa -b 4096

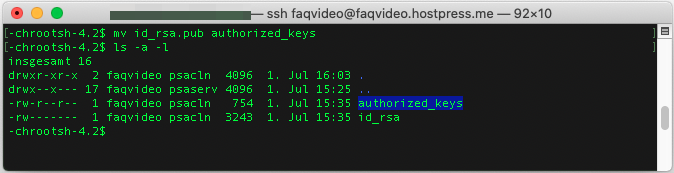

Nun müsst du nur noch den erzeugten Public-Key in authorized_keys umbenennen.

Befehl:

mv id_rsa.pub authorized_keys

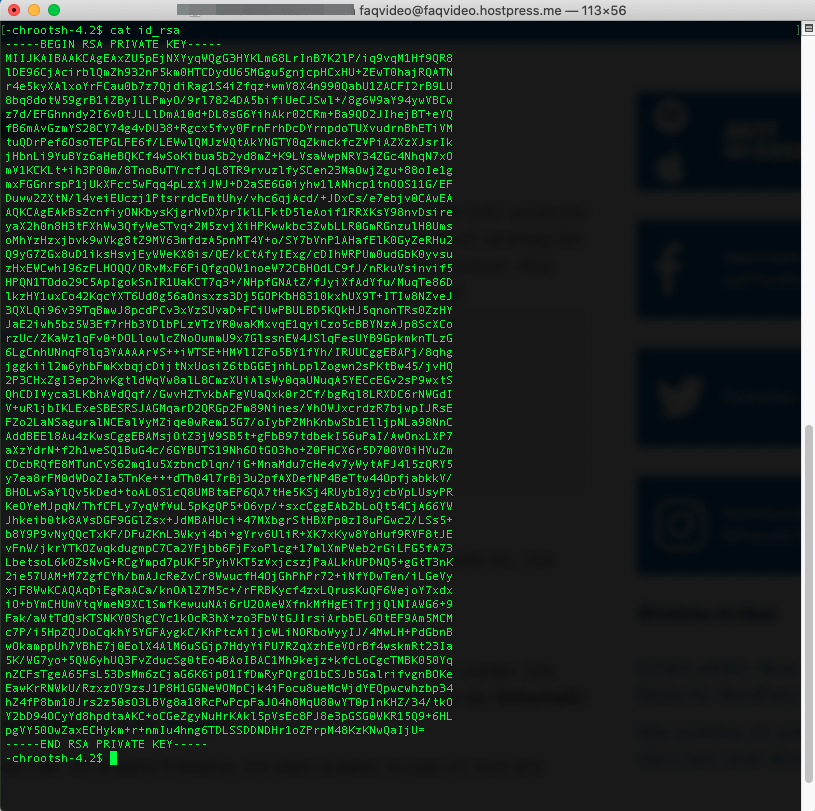

Deinen privaten Schlüssel kannst du nun anzeigen lassen und für deine weitere Verwendung in deine Zwischenablage kopieren. Der öffentliche Schlüssel ist nun korrekt auf dem Server installiert.

Befehl:

cat id_rsa

Auf was solle man achten?

Es ist immer ein schmaler Grat zwischen Sicherheit und Komfort. Wir empfehlen dir daher deine Schlüssel nicht ohne Passwort zu erzeugen. Gib deinen privaten Schlüssel niemals weiter, nur der öffentliche ist zur Weitergabe gedacht.